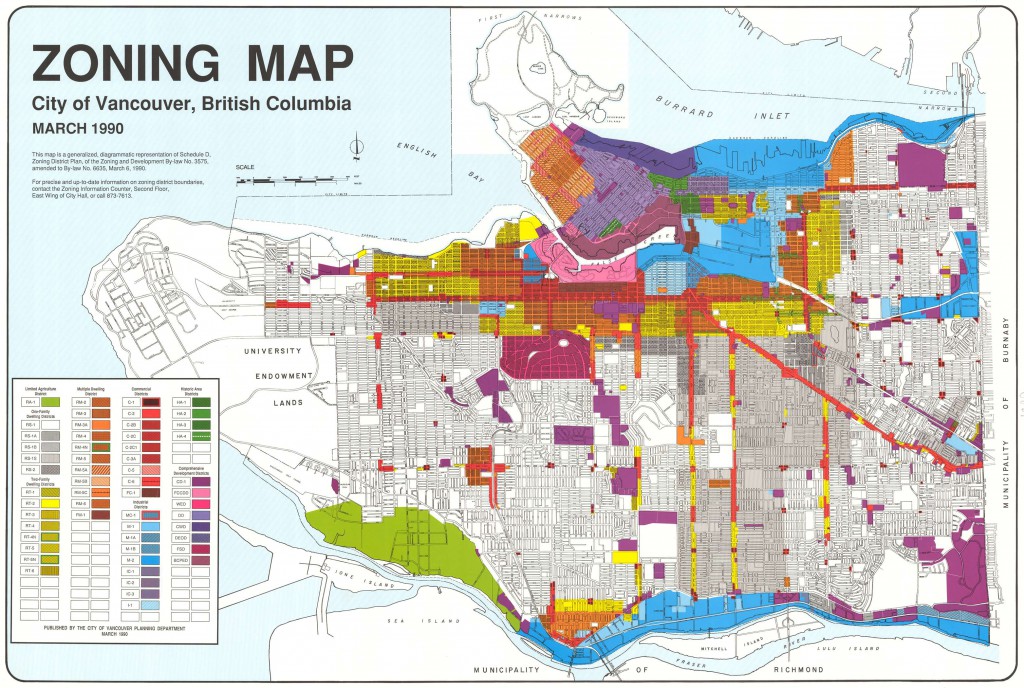

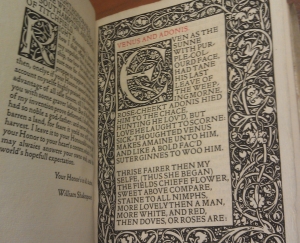

Amherst’s baseball team of 1902, the year of the “Kane controversy.” Dunleavy and Kane (both AC 1904) are seated together in the middle row at far right. [Athletics Collection, box OS-1, folder 8]

Today all American colleges and universities are bound by the rules of the National Collegiate Athletic Association (NCAA) regarding the amateur status of their athletes. No student-athlete may compete in a sport in which he or she received compensation elsewhere. Prior to the NCAA’s founding in 1906, rules concerning pay-for-play seem to have been adopted and enforced locally, informally, and inconsistently. Amherst’s first encounter with the issue occurred in 1901 and came to a head the following year with the so-called “Kane controversy,” which was partly responsible for Amherst’s withdrawal from the Tri-Collegiate League (Amherst, Wesleyan and Williams, now known as the “Little Three”). Let’s take a look at this controversy.

At the start of the 1902 baseball season, a new set of Tri-Collegiate League rules governing student eligibility — and more importantly, the question of how those rules should be interpreted — had the entire college in confusion and uproar. In April of the previous year, representatives of the three colleges had met in Springfield to discuss professionalism. At that meeting, one player at each of the colleges was identified as having taken money for baseball, and their eligibility was challenged. At Amherst, the player in question was an outstanding left-handed pitcher named John F. Dunleavy (AC 1904). Dunleavy had definite aspirations to play major league ball and had been touted by scouts when he played a season for Malone (N.Y.) in the Northern League.

In the spring of 1902, Amherst’s star sophomore was barred from playing because of his involvement with the Malone team, and he would never play for Amherst again. However, this did not prevent team manager Swift from hiring Dunleavy as a coach. “Dunleavy’s experience as a ball player makes him especially fitted for the position,” the Amherst Student reported on March 1 — while at the same time making him unfitted for playing. And, indeed, Dunleavy’s baseball skills were bona fide: he eventually left Amherst after his junior year and played three major-league seasons with the St. Louis Cardinals, followed by a string of engagements with minor league clubs through at least 1910.

It might be said that the Dunleavy case was one of several that were instrumental in establishing eligibility rules regarding professionalism, at least within the Tri-Collegiate League; and it probably also had an effect on the rules set up nationally by the NCAA after 1906.

The Kane controversy, on the other hand, presented an early case study on how those rules were to be enforced.

Frank Kane (AC 1904) came to Amherst from Maine and established himself as a talented and popular athlete. He served as gymnasium director for his class and was a very effective pitcher. If his entry from the Olio yearbook is a fair indication, he was known among his Amherst classmates for a certain rustic manliness:

“What the newspapers [had] to say about him” was plenty. Controversy started brewing on April 25, 1902, when the Wesleyan members of the Tri-Collegiate League brought charges against Kane for receiving pay for playing baseball for two teams in Maine the previous summer; further, that he played under an assumed name so as to avoid detection; and also that while he had ostensibly worked in an insurance office in Waterville that summer, “eye witnesses” there never saw him actually working in the office, and that therefore there was a strong appearance that he had merely been paid to play baseball.

“What the newspapers [had] to say about him” was plenty. Controversy started brewing on April 25, 1902, when the Wesleyan members of the Tri-Collegiate League brought charges against Kane for receiving pay for playing baseball for two teams in Maine the previous summer; further, that he played under an assumed name so as to avoid detection; and also that while he had ostensibly worked in an insurance office in Waterville that summer, “eye witnesses” there never saw him actually working in the office, and that therefore there was a strong appearance that he had merely been paid to play baseball.

After examining Kane on these charges, a “Faculty Committee on Eligibility” received “affidavits” from the managers of the two teams he had played for, stating that he had not received any remuneration. It also had a letter from his employer stating that Kane “worked regularly for me as a clerk in my office during the months of July and August.” As to playing under an assumed name, the committee “found that … there was nothing in the constitution on the eligibility rules to debar a man for [this], and further that it had been frequently permitted”! Kane was acquitted of all the charges.

In the meantime, Kane continued to play ball, and very effectively indeed, as shown in the box score below of the Tri-Collegiate championship game that Williams played under protest. Kane struck out ten Williams batters.

Amherst vs. Williams, May 3, 1902.

This was how formal charges were handled under the Tri-Collegiate rules: investigated and ruled upon by a supposedly unbiased and honorable faculty committee at the defendant’s host institution. Not surprisingly, Wesleyan appealed the committee’s decision. The league scheduled a hearing in Springfield on the evening of May 9, 1902. The arguments essentially came down to circumstantial evidence, not entirely credible testimony, and a strong whiff of insincerity. By the time the parties adjourned at 1 a.m., the vote was 2-1 to declare Kane ineligible. The whole outcome was reported in great detail in a special issue of the Amherst Student of May 12:

Kane’s ouster from Tri-Collegiate play was, according to Amherst administrators, the last straw in what was vaguely referred to as an increasingly strained relationship with Wesleyan and Williams. At a mass meeting of students, faculty and administrators, the college decided to withdraw from the league at the end of the season. This decision not only affected baseball, but all Amherst athletic teams in the following year. Interestingly, Frank Kane was allowed to play on the team for the 1903 season, since the only rules he officially violated were those of the Tri-Collegiate League. A few years later, Amherst would be bound by much more comprehensive NCAA rules regarding pay-for-play.