A pesar de ser tan famosa y que es citada con mucha frecuencia en accidentes aéreos, ¿has pensado alguna de cómo funciona la caja negra de una avión?

http://www.comofuncionatodo.net/ 01/01/2015

La caja negra de una avión tiene como objetivo registrar (grabar) las operaciones del sistema de la aeronave, para que las causas de los accidentes o las averías puedan ser descubiertas.

Para que un dispositivo electrónico aguante caídas desde alturas extremas, impactos extremadamente fuertes y temperaturas absurdas, es necesario que su estructura con la que está construida y el funcionamiento de la misma, tienen que ser muy resistentes y precisas. Para que tengas una idea de cómo la caja negra de un avión funciona, aquí en comofuncionatodo.net te hemos preparado este artículo.

Un poco de historia para saber su funcionamiento

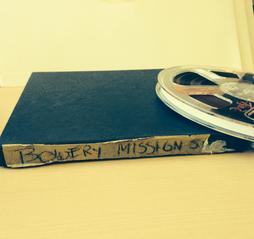

Para que la caja negra pueda realizar el registro de todo lo que pasa en un avión en el momento de un accidente aéreo, se utilizan dos tipos de aparatos. Uno de ellos es el registrador de datos de vuelo “Flight data recorder (FDR)”, que graba todas las operaciones hechas por el sistema del avión, y el otro es la grabadora de voz de cabina “cockpit voice recorder (CVR)”, que tiene la función de registrar las voces del piloto y el copiloto. Sin embargo, todos los datos son guardados en la misma caja negra.

Esta preocupación para registrar los sucesos que pueden conducir a que se produzca un accidente de avión llegó al final de la década de 1930, cuando se crearon los precursores de la caja negra. Sin embargo, sólo en 1965 los dispositivos comenzaron a tener el aspecto y el papel que tenemos hoy en día, pero sin los recursos tecnológicos actuales, por supuesto.

Desde los años 70, se convino en que era necesario el uso de un dispositivo que puede facilitar la lectura del FDR y CVR, ya que para acceder a esa información se necesitaba un equipo especial, entonces se creó la llamada “grabadora de acceso rápido” quick Access recorder (QAR), para que con un simple ordenador exista la posibilidad de comprobar los errores pequeños en el vuelo diario de la aeronave.

Pero como estos dispositivos funcionan

Las cajas negras en general se valen de sensores para poder monitorear lo que pasa en un avión. Así que cuando el piloto comienza a conversar con el copiloto o con el resto de su equipo, las CVRs comienzan a grabar todo lo que es hablando, método que permite identificar la reacción de cada profesional.

Ya el FDR utiliza un sistema magnético o sólido (parecido cómo funcionan los discos duros) para controlar diferentes parámetros de operación de la aeronave. La obligación de cada empresa que trabaja en el campo de los viajes aéreos es analizar estos dispositivos por lo menos once parámetros diferentes – sin embargo, la capacidad de grabación puede alcanzar los 700 datos distintos.

Entre todas las características recogidas que se guardan en la memoria de la caja de negra, está el momento en que pasa un accidente, la presión de la altitud, velocidad del aire, aceleración vertical, estabilizador horizontal e incluso la posición de algunos elementos del panel de control. Con esto, varias pistas sobre el funcionamiento del avión se les dan a los investigadores.

La intención es que aguante a todo

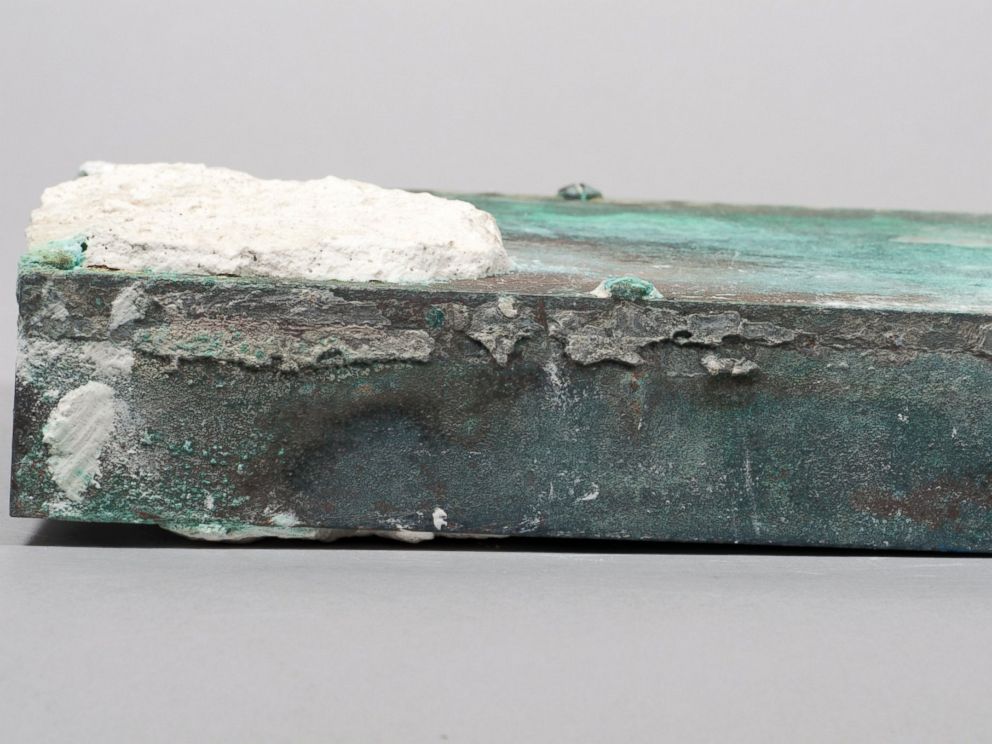

Pero vamos de una vez al grano, ¿de qué están hechas? Como habrás adivinado, las cajas negras están diseñadas para sobrevivir a impactos absurdamente violentos. Por lo tanto, estos dispositivos son capaces de soportar una fuerza equivalente a más de 3.000 atmósferas terrestres y temperaturas superiores a 1000 ° C.

Para que esto ocurra, las cajas están construidas para proteger la memoria de los sistemas – y esto se hace con tres tipos diferentes de materiales. En primer lugar, hay capas de aluminio que protege los datos contra influencias magnéticas. Una capa de silicio (más de dos pulgadas de espesor) que protege contra las altas temperaturas.

Estas están recubiertas con una especie de armadura elaborado de titanio o con metal inoxidable, que tiene un poco más de una pulgada de grosor, que es capaz de proteger la información de la caja negra contra grandes presiones (como unos 6 mil metros bajo el mar) o contra una llama de fuego.

Cuando ocurre un accidente, la caja negra de un avión comienza a emitir una señal ultrasónica para que los encargados de recuperarla puedan ubicarla. Esta señal se emite en intervalos de cada segundo, durante un mes.

No es negra

Otro cosa, la caja negra, en si no es negra, están pintadas de un color naranja para que pueda facilitar su búsqueda. Lo del nombre, solo es una referencia, es decir, cuando hay un accidente de avión, se lo considera un día negra para los familiares de las víctimas.

Las cajas negras del futuro

La tecnología avanza en todos los ramos, y era de esperarse que la caja negra evolucione, ya que se está desarrollando un tipo de caja negra que funcionaría del mismo modo que la CVR, registrando todo lo que pasa en la cabina, pero esta vez en formato audiovisual, es decir, grabaría un video de lo que pasa en el avión antes del accidente.

¿Por qué a la caja negra de un avión se la llama “caja negra” si no es negra?

http://www.provincia.com.mx/ 01/01/2015

Alrededor de las cajas negras de los aviones se han contado muchas historias, que también han servido para alimentar toda clase de mitos. Por ejemplo, las cajas negras están confeccionadas de un material muy resistente, que generalmente resulta indemne de un accidente aéreo. Entonces uno se pregunta por qué no fabrican todo el avión de ese mismo material.

Bueno, tal vez el avión no podría volar si estuviera hecho de ese material. Y, en caso de accidente, el hecho de que el fuselaje fuera tan rígido probablemente frenaría tan en seco el avión que, en caso de aterrizaje de emergencia, los pasajeros se convertirían en pulpa.

El material del que están hecho los aviones es el más adecuado, porque si bien acaban prácticamente destrozados tras el accidente, la mayor parte de las veces la gente sobrevive tras estrellarse en un avión comercial. En muchos caso incluso sobrevive todo el pasaje.

La caja de color llamativo

Las cajas negras, a pesar de su nombre, no son negras, sino que habitualmente tienen colores llamativos para ser fácilmente localizables tras un desastre. Por ejemplo, son de color naranja, amarillo o rojo, y normalmente son fosforescentes.

¿Por qué, entonces, se llama caja negra? La razón es bien simple: una caja negra sirve para registrar todo lo que ocurre en un avión, y así tal vez investigar los motivos que han desencadenado el desastre. Es decir, que la caja negra es un receptáculo en el que entra información, pero generalmente no sale (a no ser que se produzca el accidente, y deba entonces revisarse su contenido). Ese concepto se usa a menudo en diversas disciplinas científicas, y define que sabemos que pasan cosas, pero no sabemos con detalle la razón de esos hechos.

Un ejemplo paradigmático de caja negra se usa en psicología para definir el cerebro humano: allí llegan impulsos nerviosos, y salen pensamientos, pero ignoramos cómo se produce exactamente este proceso de conversión.

El detalle de cómo se transforman impulsos en pensamientos sucede dentro de una caja opaca, negra, cuyo interior ignoramos desde fuera: la única forma de averiguar la verdad pasa por abrir la caja (en el caso del cerebro, todavía no se ha conseguido, porque no basta con abrir un cráneo para saber lo que sucede en un cerebro).

La información que alberga una caja negra de un avión es igual de inaccesible. Hasta que no queda más remedio.

Las cajas negras son tan importantes que, incluso, se llevan por duplicado, por si una falla o se estropea tras el accidente. De hecho, revisar el interior de las cajas negras ha servido para reducir drásticamente el número de accidentes que se producían en las aerolíneas asiáticas.

Al parecer, el modo en que los asiáticos se relacionan entre sí, sobre todo cuando la relación se establece entre un superior y un subalterno, es extrañamente tímida, es decir, con un discurso que los psicólogos definen como mitigado. Así pues, en muchas ocasiones, un capitán creía que estaba haciendo lo correcto, y el copiloto, aunque viera que eso no era así, no se atrevía a desafiar con contundencia la autoridad del capitán. Ni tampoco se atrevían a hacerlo los controladores aéreos.

Gracias a la investigación de los diálogos de radio entre todos los implicados en los accidentes, descubrieron que algo fallaba en la manera de relacionarse entre sí. Se impartieron clases para evitar este discurso mitigado, imitando a, por ejemplo, el modo de relacionarse que tienen los norteamericanos en el ámbito aeroportuario, y finalmente el índice de accidentes se redujo hasta alcanzar los niveles estándar.

Ahora, volar en una aerolínea asiática es tan seguro como hacerlo en una estadounidense o europea, gracias al secreto desvelado por esas pequeñas cajas negras que en realidad son de colores fosforescente.