http://www.panamaon.com/

El país europeo dará cierre a la parte judicial cuando todos los responsables de los crímenes hayan muerto

En la ciudad alemana de Luisburgo se desarrolla una carrera urgente contra el reloj. Un pequeño equipo de investigadores rastrea en todo el mundo a los últimos criminales nazis vivos.

“Juntamos las pequeñas piezas de información, como si fueran un puzzle, para averiguar quién estaba ejecutando qué rol, desde qué fecha hasta qué fecha” explica el fiscal Jens Rommel.

Desde 2015, Rommel dirige la Oficina Central de Investigación de los Crímenes del Nacionalsocialismo, mientras los últimos perpetradores, cómplices, testigos y supervivientes del nazismo, están muriendo.

Una vez que todos los responsables hayan muerto, Alemania podrá cerrar la parte judicial de este capítulo negro de su historia, en el que el régimen nazi ordenó el exterminio de seis millones de judíos y cientos de miles de otros grupos.

Durante décadas, el gobierno y el sistema judicial alemán parecieron tener poca prisa para buscar a los involucrados en el nazismo. Pero en 2011 se produjo un cambio histórico, con la condena a cinco años de prisión de John Demjanjuk, que trabajó en 1943 como guardia en el campo de exterminio de Sobibor (Polonia), entonces un territorio ocupado por los nazis.

Lea también: Murió Oskar Gröning, contador en Auschwitz y cómplice de 300.000 muertes

Esta sentencia abrió la vía a procesar por complicidad a cualquiera que hubiera trabajado en los campos de concentración, desde soldados a contables.

El abogado Andrej Umansky, autor de un libro sobre el Holocausto en Europa del Este, dijo que antes de que se anunciara el juicio nunca pusieron “el ojo en los engranajes más pequeños de la máquina”.

Desde entonces el cambio legal dio una oportunidad “de dar voz a las víctimas, a sus familias y a sacar a la luz los hechos”, aseguró.

De Moscú a Buenos Aires

El equipo de Rommel, compuesto por cinco fiscales, dos jueces y un policía, investiga por todo el mundo en busca de la verdad.

Después de la Segunda Guerra Mundial, muchos nazis huyeron a América del Sur, entre ellos uno de los arquitectos del Holocausto, Adolf Eichmann, que terminó en Buenos Aires.

Allí fue secuestrado por un comando israelí en 1960, gracias a la información del fiscal alemán Fritz Bauer, que actuó indignado por la falta de avances judiciales en su propio país.

Para los nazis menos conocidos, el equipo de Rommel recurre a los archivos.

“Todos los barcos que llegaban [a América de Sur] fueron registrados. Hemos revisado todas las listas de pasajeros y tripulantes”, explicó Rommel.

También revisaron los registros de inmigración, las demandas de naturalización en Argentina y los datos de la embajada alemana.

“Le debemos a la historia” y a los millones de víctimas “la lucha contra el olvido”, dice Peter Haeberle, un funcionario del ministerio de justicia regional del estado de Baden-Wurttemberg, donde está Luisburgo.

El equipo no ha escapado a las críticas, como las del diario Die Welt, que denuncia el presupuesto a veces exorbitante de sus misiones. Otros critican el pequeño número de criminales que comparecen ante la justicia.

Hasta 2012, cerca de 6.498 personas habían sido condenadas por su papel en el Holocausto.

Fuente: AFP

“Ya podemos parar las teorías conspirativa”, dijeron investigadores franceses que analizaron los restos de la dentadura del dictador

Adolfo Hitler murió en 1945 en Berlín, después de beber cianuro y tras dispararse un balazo, confirmaron investigadores franceses que tuvieron acceso a los restos de la dentadura del dictador, que se conservan en Moscú.

“Los dientes son auténticos, no cabe duda. Nuestro estudio prueba que Hitler murió en 1945”, dijo a la AFP el profesor Philippe Charlier.

“Ya podemos parar todas las teorías conspirativa sobre Hitler. No se fue a Argentina en un submarino, no está escondido en una base en la Antártida ni en el lado escuro de la Luna”, indicó Charlier.

El estudio, del cual Philippe Charlier es el coautor junto a cuatro otros investigadores, fue publicado en la revista científica European Journal of Internal Medicine.

(Para leer el estudio original, CLIC AQUÍ)

El análisis de la mala dentadura de Hitler y de varias piezas, no encontró ningún rastro de carne, ya que el dictador nazi era vegetariano, indicó Charlier.

En marzo y en julio de 2017, los servicios secretos rusos FSB y los archivos estatales rusos autorizaron a un equipo de científicos a examinar los huesos del dictador, por primera vez desde 1946, contó el experto.

El equipo francés pudo analizar un fragmento del cráneo que fue atribuido al “Fuhrer”, que tenía un agujero en el lado izquierdo que probablemente fue provocado por el impacto de la bala.

Los científicos no pudieron tomar muestras de este fragmento.

La morfología del fragmento correspondía con las radiografías del cráneo de Hitler tomadas antes de su muerte, estimó el estudio.

— Detalles del estudio —

Este estudio confirma la versión generalmente aceptada de que Hitler murió el 30 de abril de 1945 en su búnker de Berlín con su compañera Eva Braun, y además entrega nuevas informaciones sobre las causas exactas de su muerte, indicó Charlier.

“No sabíamos si había usado una cápsula de cianuro para darse muerto o una bala en la cabeza. Son muy probables ambos”, dijo.

El análisis de los dientes no encontró ningún rastro de pólvora, lo que indica que el revólver no entró en la boca y que más probablemente fue apuntado al cuello o a la frente.

Además, los depósitos azulados en sus piezas de dentadura postiza podrían indicar “que hubo una reacción entre el cianuro y la dentadura”, dijo el investigador.

Charlier, especialista en medicina legal y antropología, también participó en el análisis del corazón momificado de Ricardo Corazón de León.

Las causas no se pueden establecer porque es muy reciente, dijo el vocero del Cuerpo de Bomberos y el Director de Política, sin embargo, el área de investigación de siniestros iniciaría la investigación, luego que el sitio se enfriara y bajara la cantidad de humo

En horas de la noche de este domingo 20 de mayo en la ciudad capital, un voraz incendio sorprendió a muchos en el sector Carmona calle La Paz del municipio Trujillo, donde se incendió el archivo histórico del estado Trujillo.

Pedro Cegarra, inspector general de los servicios del Cuerpo de Bomberos del estado Trujillo, informó que a las 11:05 p.m. fueron advertidos a través de una llamada telefónica de un incendio de estructura en el sector Carmona, al llegar al lugar se avistó que se trataba del Archivo Histórico, se activaron otras instituciones, el Batallón Rivas Dávila, Protección Municipal y regional con camiones cisternas así como la policía y Guardia Nacional con seguridad, a pesar de la disposición se escapó de las manos pues al haberse propagado el incendio, fue imposible.

El porcentaje de pérdida fue total, dijo el representante del Cuerpo de Bomberos, “se habla de un 110%, la infraestructura quedó inhabitable, la sala técnica se encargará de levantar el informe, se tuvieron que hacer boquetes para rescatar algunos archivos pero fue imposible llegar a rescatar algo” afirmó. Tuvieron que derribar algunas paredes para sofocar el incendio, para que pueda funcionar deben instalarla en otro lugar, están levantando el informe Cicpc, el Sebin, que están investigando qué sucedió en el lugar y conocer a ciencia cierta las causas.

Se investiga qué pasó

El Director de Política de la Gobernación del estado Trujillo Edgar Barreto, fijó posición en relación al incendio y manifestó ante la pregunta de los periodistas si se trató de un hecho aislado de las elecciones, ya que se produjo a los pocos minutos después del anuncio de la presidenta del CNE, Tibisay Lucena, “fue un incendio que se presentó, primero en uno de los locales del archivo donde había muchas cajas, es por ello que ya el Cicpc y los investigadores del Cuerpo de Bomberos, la GNB determinarán qué pasó, porque si fue premeditado es un acto de cobardía, pero informaremos a la comunidad trujillana lo que ocurrió” afirmó.

Asimismo, agregó que un galpón fue destruido totalmente, otro no, esos locales no tienen electricidad solo se guardan cajas, pero se esperará el resultado de las investigaciones y será el Gobernador quien dé la información o si hay autorización se mantendrá informado al pueblo de Trujillo de este hecho.

A pesar del esfuerzo no se pudo salvar nada

Cegarra informó que en la primera guardia fueron desplegados 40 funcionarios quienes trabajaron alrededor de ocho horas para sofocar el voraz incendio, “pedimos apoyo a la zona 2 Valera de donde enviaron 9 funcionarios con vehículos de supresión de amplia potencia, a las 6:00 am se hizo un relevo de 35 hombres más, que dieron el todo por el todo para trabajar en este evento que causó mucha impresión en el municipio Trujillo”.

Las llamas se originaron en el primer piso del edificio ubicado en la céntrica esquina de Colón y General Paz. Trabajaron dos dotaciones de bomberos.

Un incendio, que fue controlado, afectó una parte de la zona de archivos del Correo Central de Córdoba en la madrugada de este martes.

Las llamas se desataron en el primer piso del céntrico edificio ubicado en Colón y General Paz, cerca de las 5.30.

En el mismo edificio funciona un call center, en el que había entre 35 y 40 personas trabajando que se autoevacuaron.

El siniestro provocó que estallara una ventana, pero la situación no pasó a mayores y pasadas las 7 ya reinaba nuevamente la calma en el lugar.

Trabajaron en el lugar dos dotaciones de bomberos. No hubo lesionados y la atención este martes será normal.

Informe de Carlos Castro Torres y Fernando Barrionuevo

Los amarillos registros judiciales de los arrestos de Rosa Parks, Martin Luther King Jr. y otros en los albores de la era moderna de los derechos civiles se están preservando y digitalizando después de ser descubiertos, doblados y envueltos en bandas elásticas, en una caja del tribunal.

Los archiveros de la históricamente negra Alabama State University están catalogando y aplanando docenas de documentos encontrados en el tribunal del condado de Montgomery, y la secretaria de Circuito Tiffany McCord espera que las versiones electrónicas estén disponibles para fines de junio.

Una vez que los registros se agreguen al sistema judicial en línea de Alabama, los historiadores y otros podrán leer los alegatos originales presentados por los abogados de Parks después de su negativa a ceder su asiento a un hombre blanco en un autobús urbano de Montgomery el 1 de diciembre de 1955.

El arresto de Parks condujo al Montgomery Bus Boycott, que lanzó a un joven rey a la fama como líder de los derechos civiles, mientras que el pastor nacido en Atlanta trabajaba en su primera iglesia en el centro de Montgomery.

Los registros que se conservan incluyen un documento de fianza firmado con tinta negra por King, quien fue arrestado en marzo de 1956 con Parks y más de 100 personas bajo cargos de boicot al sistema de autobuses de la ciudad en protesta por el tratamiento de Parks.

“Creo que el público debería poder ver eso”, dijo McCord. “Es emocionante que esté sucediendo”.

El archivista del estado de Alabama Howard Robinson dijo que los registros son importantes porque proporcionan textura y profundidad a la historia de los primeros días del movimiento.

En lugar de simplemente contener los nombres familiares de Parks y King, Robinson dijo que los registros incluyen los nombres de personas menos conocidas como testigos que vieron el arresto de Parks; participantes del boicot de autobuses; abogados; y aquellos que ponen bonos a personas libres de la cárcel.

“Estos documentos nos permiten entender quiénes eran esas personas”, dijo Robinson.

Parks fue declarado culpable de violar las leyes de segregación de la ciudad; un tribunal federal que decidió otro caso prohibió la segregación en los autobuses públicos mientras se apelaba su caso. Ese mismo fallo efectivamente terminó la apelación de King después de que fue declarado culpable de violar una ley anti boicot.

McCord dijo que encontró documentos de los casos, que incluyen registros de tribunales de apelación y de juicio, luego de asumir el cargo en 2013.

“Estaban en una caja envolvente. Todos estaban doblados y doblados con bandas elásticas que probablemente datan de la década de 1950. Las bandas se estaban desintegrando dentro de ellas”, dijo.

Después de analizar las opciones, incluida la publicación de los documentos a través de un escáner que a veces se atasca, McCord dijo que decidió otorgarles un préstamo de 10 años para escanear e investigar por Alabama State, donde se hicieron volantes anunciando el boicot hace más de 60 años.

Algunos registros y fotos relacionadas con el arresto de Parks ya están en exhibición en Montgomery City Hall, y los funcionarios de la escuela sonaron escépticos cuando se los contactó por primera vez acerca de la caja de registros judiciales, dijo McCord.

“Cuando vinieron y vieron lo que era, se les abrió la boca”, dijo.

Robinson dijo que espera localizar a algunas de las personas mencionadas en los documentos.

“Para entender el pasado y todos los eventos que han ocurrido, particularmente como parte del movimiento moderno de derechos civiles, reducimos el boicot al autobús a Rosa Parks que se niega a renunciar a su escaño ya Martin Luther King liderando el boicot al autobús”, dijo. . “Pero estos registros en cierto modo indican que era mucho más … que eso, que había mucha más gente involucrada y que la ciudad de Montgomery y el estado de Alabama montaron una batalla campal para mantener la segregación”.

Autor:

Curso en Gestión de Documentos y Archivo en la Empresa

La gestión de los documentos en la empresa presenta una complejidad cada vez mayor, a pesar de la implantación progresiva de recursos informáticos. Estos no sólo no han resuelto automáticamente los problemas habituales en cuanto a la gestión de los documentos en soporte papel, sino que han añadido la problemática específica de la gestión de […]

Curso en Implantación de Sistemas de Gestión para los Documentos según la Norma ISO 30300 / 30301

LAS NORMAS DE LA FAMILIA ISO 30300 La Escuela Superior de Archivística y Gestión de Documentos de la Universidad Autónoma de Barcelona (ESAGED-UAB), convoca nuevas ediciones de los cursos del Plan de formación ISO 30300 que se desarrollarán en los próximos meses. Se trata de un plan de formación para dar respuesta a una nueva […]

Este portal, desarrollado por el Archivo de la UA, permite acceder a los expedientes de estas víctimas de la dictadura, organizados por nombres y poblaciones, según han informado hoy fuentes de la institución académica. En él también se pueden consultar datos referidos a las acusaciones, los consejos de guerra, la vida en las prisiones y las biografías de los represaliados, y también reúne dibujos inéditos hechos por ellos durante su encarcelamiento.

La represión franquista afectó a más de 20.000 personas, sobre todo en la década de los cuarenta, que “es cuando fue más fuerte, aunque duró hasta la muerte del dictador”, según Moreno. Esta base de datos es el resultado del trabajo colaborativo en el que participan más de treinta investigadores alicantinos.

“Para llevar a cabo este portal, en el cual trabajo desde hace quince años aproximadamente, hemos bebido de tres ámbitos archivísticos, el Archivo General e Histórico de Defensa en Madrid, el Histórico Provincial de Alicante y diferentes fuentes locales, en las cuales han colaborado distintas personas para poder hacer realidad este proyecto”, ha explicado Moreno.

Hablamos de documentación parcial, porque falta mucha -por descuido o de una manera interesada- y también porque se encuentra muy descuidada, además de la carencia de fuentes alternativas para contrastar la información que es básicamente la oficial que se conserva”, ha señalado.

En la web se pueden hallar biografías e historias de vida de algunos de los represaliados, como “José Bevià, Marina Olcina, Carmen Camaño o Josep Mengual, entre otros”, han especificado. Moreno ha destacado cómo ha sido de complicado llevar a cabo este trabajo “ingente” de documentación y recopilación de datos.

Una ardua tarea debida, por un lado, a “la desaparición de mucha documentación, como son los archivos de la Falange que Martin Villa ordenó destruir y de los cuales pocos se han salvado gracias a personas individuales”, ha revelado Moreno.

Y, por otra, a “la parcialidad de una información en la cual se atribuye toda clase de crímenes y excesos a personas que no tenían ninguna posibilidad de defenderse o con consejos de guerra a partir de informes de ayuntamientos, rectores, policía gubernativa, servicios de información militares, Guardia Civil y Falange”, ha indicado.

Los consejos de guerra derivados de la Causa General del año 1942, “un tipo de venganza del régimen”, también tienen una relevancia especial en la represión franquista, según Moreno. Ello se tradujo en juicios que tuvieron lugar “sin ninguna garantía jurídica”, derivados de informes de afectos al régimen y con información a menudo imprecisa como “afiliados a partidos de izquierda, contradictoria y descuidada”, ha asegurado. “Hablamos de documentación, sentencias e informes llenos de tantos errores que será imposible enmendarlos todos”, ha añadido.

El portal incluye la reproducción de muchos de estos informes o sentencias -señala el origen- para que se conozcan las acusaciones y las conductas por las cuales muchos de los represaliados eran condenados. En la web también se puede encontrar un apartado introductorio sobre la represión franquista en la provincia de Alicante hecho por Moreno con diferentes textos que tratan la cuestión desde una perspectiva que permite entender cómo funcionó una “represión sistemática y planificada” en Alicante.

Igualmente, se puede encontrar material creado por los reclusos republicanos en las cárceles, como cuentos e ilustraciones -en algún caso inéditas-, normalmente dedicados a sus hijos o de algún otro recluso, además de instantáneas, recortes de prensa o pinturas.

NACIONES UNIDAS, 27 mar (Xinhua) — El secretario general de las Naciones Unidas, Antonio Guterres, hizo un llamamiento este martes para que los países miembros revisen sus archivos en búsqueda de posibles evidencias sobre la muerte del ex jefe de la ONU Dag Hammarskjold en 1961.

Hammarskjold, el segundo secretario general de la ONU, junto con otras 15 personas estaban en camino a la República Democrática del Congo para buscar un cese al fuego, cuando el avión 6C-6 en el que viajaban se estrelló de repente en septiembre de 1961 en el centro de Africa.

“El secretario general llama a los Estados miembros que puedan guardar informaciones relacionadas con la investigación de Dag Hammarskjold, a designar un funcionario independiente de alto rango para realizar una revisión interna detallada de sus archivos de inteligencia, seguridad y defensa con el fin de determinar si existen informaciones concernientes”, dijo el portavoz de Guterres, Farhan Haq.

El hecho fue calificado en un principio como un accidente aéreo, pero las informaciones que se han conocido desde entonces revelan que hubo otro avión en la zona en el mismo momento del incidente, indicando la posibilidad de un ataque aéreo u otras interferencias como posible causa del incidente.

Mohamed Chande Othman, ex jefe de Justicia de Tanzania, fue designado de nuevo por Guterres para liderar la referida investigación tras una resolución emitida por la 72ª Asamblea General de la ONU.

Qué pasaría si un grupo de criminales cibernéticos logran tener acceso a tu computadora?

Un grupo de hackers conocido como SamSam, podría entrar sin problemas a tu sistema. Después, ellos mismos bloquearán todos tus archivos, les cambiarán el nombre a “Lo Siento” y tendrás una semana para pagarles miles de dólares en bitcoins; si no cumples sus demandas, los pierdes para siempre.

Si eso te sucede a ti, sería muy triste perder las fotos del último acapulcazo o del bautizo de tu sobrinita, pero sería más triste perder miles de dólares. Si eso le pasa al gobierno de una de las ciudades más grandes de Estados Unidos, estamos en problemas.

En la semana pasada, el gobierno de Atlanta perdió sus archivos, sus sistemas y sus redes. Víctimas del grupo de hackers SamSam, la ciudad de 8 millones de habitantes está viviendo un apagón tecnológico.

La habitantes de Atlanta no han podido pagar el agua, ni las multas de tráfico y hay posibilidades de que sus datos están comprometidos. Los policías de la ciudad escriben sus reportes a mano y los juzgados no pueden revisar los archivos. Las oficinas gubernamentales tienen apagada hasta la impresora y el aeropuerto más activo del mundo no tiene Wi-Fi.

“Somos rehenes digitales”, dijo la alcaldesa Keisha Lance.

La ciudad de Atlanta le pidió la ayuda a expertos de Cisco y Dell para arreglar sus sistemas, pero la ciudad de Georgia todavía no sale del problemón.

Algunos expertos, dicen que pagarle a los hackers de SamSam es la mejor solución. Después de todo, para un gobierno es más fácil pagar 50 mil dólares que cubrir los costos de restauración y es preferible a mantenerte offline durante un buen rato.

Nadie sabe quiénes son los hackers de SamSam, no saben de dónde son y no saben ni cuántos conforman el equipo, pero no es la primera vez que atacan a una ciudad de Estados Unidos.

Según el New York Times, hace unos meses atacaron la Secretaría de Transporte de Colorado y ellos lograron recuperar sus archivos sin pagar nada. Una semana después, SamSam regresó con un software más potente y los dejó en ceros.

Todavía no se arregla por completo el funcionamiento digital de Atlanta —y tampoco no han pagado—, pero esta situación le ha abierto los ojos a los funcionarios públicos que intentan comprender las nuevas amenazas a un gobierno del siglo XXI.

“Hay que empezar a considerar la seguridad digital al mismo nivel que la seguridad pública”, dice un experto de información al NYT.

Mientras tanto, con las manos atadas, la alcaldesa de Atlanta, bromea diciendo que trabajar con pluma y papel ayudará a mejorar la letra de los empleados más jóvenes.

LA NACION recorrió la obra , que estaría finalizada para fin de año. Más de 100 operarios preparaban los encofrados para las losas y levantaban las paredes con ladrillos ignífugos que pueden soportar hasta 120 minutos de fuego antes de colapsar. Esta y otra tecnología de última generación se aplicarán en el complejo que preserva documentos históricos del AGN, organismo que fue inaugurado en 1821.

La construcción tendrá 10.000 m2 en esta primera etapa del complejo diseñado por los arquitectos platenses Juliana Deschamps, Javiera Gavernet y Fabio Estremera. Más adelante contará con dos torres más y llegará a 35.000 m2 aproximadamente. De esta forma, se resolverán los problemas edilicios del actual edificio del AGN, que se encuentra ubicado en la Avenida Leandro Alem 246.

Entre las obras previstas por parte del gobierno porteño está la reapartura de la calle Rondeau y y Gobierno porteño pasaría el Ministerio de Hacienda y la Administración Gubernamental de Ingresos Públicos (AGIP) a donde está la vieja carcel Fuente: LA NACION – Crédito: Ricardo Pristupluk

El cuerpo de mayor altura, ubicado longitudinalmente a la calle Pichincha, consta de siete plantas destinadas en su mayoría a las áreas de depósito de documentos y de talleres de limpieza, restauración, digitalización de documentos, y catalogación. En esta área estará vedado el acceso al público.

El edificio se encuentra en plena ejecución y la obra ya avanzó más del 60 Fuente: LA NACION – Crédito: Ricardo Pristupluk

En total serán 36 espacios de almacenaje que estarán repartidos entre el primer y el sexto piso. La construcción de estos locales destinados a depósitos se hace de acuerdo a parámetros de diseño que responden a la necesidad de preservar los documentos históricos que van a alojar. Por ejemplo, tienen puertas de hierro cortafuego, paredes dobles con ladrillos ignífugos y sistema seco de alarma de incendios.

El edificio contará con paredes que soportan 900 grados de calor en caso de incendios; además tendrá puertas de hierro con cortafuego Fuente: LA NACION – Crédito: Ricardo Pristupluk

Últimamente los medios han divulgado la información de que Facebook podría violar las reglas de privacidad accediendo a los datos personales de los usuarios. No obstante, un experto en informática revela que Google aparentemente sabe mucho más sobre sus usuarios.

Un especialista en informáticas arrojó la luz sobre la actividad de Google luego del destape del caso Facebook y Cambridge Analytica.

Para enterarse de lo que ‘saben’ Facebook y Google, el experto irlandés Dylan Curran decidió descargar los archivos con sus datos conservados por ambos servicios. Los datos de Facebook resultaron componer un archivo de 600 Mb —lo que equivale a unos 400.000 documentos Word.

Sin embargo, esta cifra considerable empalidece a la sombra de los datos que tenía Google: alrededor de 5,5 Gb o unos tres millones documentos Word.

Curran decidió explicar en su Twitter de qué información personal puede disponer el gigante informático. Así, los servicios de Google conservan la información sobre cada lugar que visitó, cada página web que vio e incluso conserva los archivos borrados de su cuenta de Google Drive.

Qué información recoge Google

El informático contó que Google usa los dispositivos móviles para registrar en segundo plano los movimientos del usuario y hasta dispone de la información sobre cuánto tiempo duraron sus viajes de un punto a otro.

Para saber qué información tiene Google sobre sus movimientos, hagan clic aquí.

Aún más, el gigante informático tiene datos sobre aficiones y hobbies y podría calcular su posible peso y sueldo.

Además, si uno usa el calendario de Google, la empresa conserva los datos detallados de los eventos en que pensaba participar, y si llegó a hacerlo, según la posición geográfica.

Para acceder a la historia de su calendario, hace falta descargar la copia de los datos de su cuenta.

Tengan en cuenta que el archivo puede ser de gran tamaño y probablemente tardará un largo rato en descargarse.

Una vez utilizado el servicio de Google Drive, el sistema conserva todos los archivos cargados, aunque el usuario los llegue a borrar. Estos datos también están disponibles en la historia de la cuenta.

Como Google es ante todo un buscador, obviamente conserva el historial de búsqueda. Allí aparece toda la información sobre las búsquedas y hasta las imágenes descargadas y sitios visitados. Cabe destacar que todo lo que se busca en la red permanece en el sistema, aunque el usuario lo borre.

Para eliminar su historial de búsqueda por completo, hace falte borrar los datos de MyActivity en todos los dispositivos.

Además Google analiza los datos para adivinar qué le podría interesar a cierto usuario. Para ello, el sistema examina varios factores, entre ellos, la posición geográfica, el sexo y la edad.

Analizada la información, Google trata de mostrar la publicidad que podría interesar a cierto internauta. Para ver sus preferencias de publicidad, hagan clic aquí.

Google también registra la información sobre las aplicaciones que utiliza el usuario. Esto también puede incluir la información a que tienen acceso las propias aplicaciones. Es decir, si se trata de Facebook, allí puede aparecer la información sobre las conversaciones que mantiene el usuario.

Y si por ejemplo se trata de la aplicación que ayuda a regularizar el horario de sueño, Google podría saber cuándo uno se levanta y se acuesta.

La información sobre las aplicaciones utilizadas se puede consultar aquí.

Además, si utilizan Google Fit para planificar sus actividades físicas, Google puede almacenar datos sobre sus éxitos deportivos en los datos de su cuenta.

Si uno suele ver vídeos en YouTube, la historia de su búsqueda también permanece en el sistema de Google. Dicha información, a su vez, frecuentemente puede revelar mucha información sobre el usuario, como por ejemplo sus opiniones religiosas y políticas.

El historial de su actividad en YouTube está disponible aquí.

Como ya destacó el experto, Google ‘recuerda’ todas las imágenes que busca y descarga el internauta. Más que eso, aparecen conservados en el sistema las fotos sacadas por el propio usuario —incluso se sabe el lugar donde la imagen fue hecha—. La historia de sus fotos se puede conocer aquí.

Miles de documentos oficiales del Gobierno británico, algunos con información sensible sobre algunos episodios controvertidos de la historia británica del siglo XX, han desaparecido de los Archivos Nacionales, informó el diario The Guardian.

Material con información sobre, por ejemplo, la guerra de las Falklands de 1982 o acerca del conflicto norirlandés ha sido traspapelado tras haber sido sacado de los Archivos por funcionarios del Ejecutivo, que los llevaron a Whitehall -edificios gubernamentales- y que posteriormente denunciaron su pérdida.

Otros ficheros que no han podido recuperarse, según el citado diario británico, contienen datos sobre el Mandato colonial británico de Palestina; pruebas de la vacuna contra la Polio o sobre las disputas territoriales mantenidas entre el Reino Unido y Argentina.

Desde el Ejecutivo de Londres no se ha aclarado, en algunos casos, por qué esas carpetas fueron sacadas de los archivos, cómo se traspapelaron, ni si existen copias de los documentos extraviados.

En otros casos, The Guardian apunta que se han extraído de algunos ficheros documentos específicos. Funcionarios del ministerio británico de Asuntos Exteriores sacaron en 2015 un pequeño número de documentos de un fichero que almacenaba información sobre el asesinato, en 1978, del periodista búlgaro disidente Georgi Markov, fallecido de un proyectil envenenado disparado desde un paraguas mientras cruzaba el puente de Waterloo, en Londres.

Posteriormente, esa Cartera informó al Archivo Nacional de que los papeles extraídos no se podían encontrar por ningún lado. Preguntado por The Guardian, el Foreign Office dijo que había logrado localizar la mayoría de documentos y devolverlos a los archivos, si bien admitió que aún había unos pocos desaparecidos. En otros ficheros de los Archivos Nacionales se señala que la información que contienen “se ha perdido mientras se encontraba en préstamo a departamentos del Gobierno”.

El citado periódico británico apunta que esos extravíos ponen de manifiesto la facilidad con la que departamentos gubernamentales pueden requisar documentos oficiales mucho tiempo después de que estos hayan sido desclasificados y puestos a disposición de historiadores y ciudadanos.

“Los Archivos Nacionales envían regularmente listados a los departamentos gubernamentales de ficheros que han sido prestados” , señaló un portavoz del Archivo, situado en el barrio de Kew, al suroeste de Londres, en declaraciones al rotativo. El portavoz agregó que se “insta encarecidamente” a esos departamentos del Ejecutivo a “devolverlos con rapidez”, si bien estos no tienen ninguna obligación de hacerlo.

La seguridad es algo primordial a la hora de navegar o utilizar cualquier recurso de nuestro ordenador. Si hay algo que utilizamos muy frecuentemente y que quizás no le damos tanta importancia a la seguridad, es Word y Excel, entre otros. Estos programas de ofimática son muy utilizados no solo a nivel de usuario, sino también en empresas. Por ello conviene tomarse en serio la seguridad. En este artículo vamos a explicar cómo cifrar documentos Word o Excel. Es algo sencillo pero que nos puede venir muy bien.

Microsoft Office nos permite poner contraseña a los archivos. Esto nos permite protegerlos frente a otros usuarios. Es muy interesante cifrar documentos para quienes compartan ordenador con otras personas, por ejemplo. También puede venirnos bien cuando tengamos documentos de Excel o Word en un pendrive y vayamos a dejárselo a alguien.

Podemos, por tanto, cifrar los archivos para que nadie pueda abrirlos sin saber la contraseña. La operación es reversible. Es decir, podemos volver a abrir los documentos y que cualquiera pueda abrirlos.

En el caso de Word, tenemos que hacer los siguientes pasos:

Si llegado el momento queremos revertir la situación, es muy sencillo. Para ello hay que seguir los pasos como antes. Una vez estemos en Cifrar contraseña, simplemente tendremos que borrarla y dar clic en aceptar. Nuestro archivo de Word quedará abierto nuevamente.

También podremos hacer que nuestro documento sea sólo de lectura, restringir la edición u otorgar permisos sólo a ciertos usuarios.

Para quienes quieran poner una contraseña a documentos de Excel, el proceso es muy similar:

Tenemos que abrir el documento e ir a Archivo, Información.

Una vez aquí pinchar en permisos, proteger libro y cifrar con contraseña.

Lo mismo que con el documento Word, nos pedirá una clave por dos veces. A partir de aquí nuestro archivo estará cifrado con una contraseña.

Para revertir la situación debemos de realizar el mismo proceso. Borrar la clave que hemos puesto y pulsar en aceptar.

De esta manera tendremos nuestros documentos de Word y Excel protegidos por contraseña. Algo muy sencillo pero que puede ayudarnos a no perder trabajo importante realizado. Evitamos también que alguien ajeno pueda leer nuestra información.

Respecto a las contraseñas y claves hemos hablado en muchas ocasiones. Es muy importante contar con contraseñas fuertes y que sean difíciles de romper. Por ello debemos de utilizar letras, números y otros símbolos. Además hay que contar con mayúsculas y minúsculas. Un error común es poner números o palabras que nos relacionen. Por ejemplo nuestro nombre, fecha de nacimiento o número de teléfono.

Si contamos con una contraseña fuerte será más complicado de romper por parte de los usuarios, pero también de los programas informáticos.

Con la Ley General de Archivos se garantizará el acceso a la información de relevancia histórica, cultural, social, científica y técnica de nuestro país.

La senadora Angélica Araujo Lara aseguró que con la Ley General de Archivos se garantizarán los principios y bases en la organización, conservación, localización y difusión de los documentos en posesión de cualquier autoridad, entidad, órgano u organismo del Estado mexicano.

La legisladora del Partido Revolucionario Institucional (PRI) precisó que entre los beneficios de esta ley destaca la implementación de más esquemas de transparencia y difusión de los archivos, al fomentar un mejor resguardo de la memoria institucional.

“Es decir, a partir de la entrada de este ordenamiento legal se generarán mayores y mejores condiciones para el pleno ejercicio del derecho a la verdad y del derecho a la memoria”, indicó.

La senadora por el estado de Yucatán señaló que también se promoverá el uso de las nuevas tecnologías de la información, con la finalidad de mejorar en las entidades del país la administración y disposición de los archivos.

Subrayó que con su publicación y entrada en vigor cualquier mexicano, a través del sistema nacional de archivos, tendrá asegurado y garantizado el acceso a los documentos de mayor relevancia histórica, cultural, social, científica y técnica de nuestro país.

“Esto significa que abonará a la consolidación de uno de los derechos más importantes como es el derecho al acceso a la información y a la transparencia”, destacó Araujo Lara.

Notimex

Las amenazas digitales se siguen multiplicando en número y nunca está demás tomar varias medidas de resguardo para cuidar tus equipos.

Las amenazas digitales se siguen multiplicando cada año y es así como también se hace necesario evolucionar en las medidas de seguridad que se pueden tomar. Las grandes organizaciones y lo están practicando por razones obvias: protección de archivos, estabilidad de sistemas, etc.

Sin embargo, la tendencia entre los usuarios es a la baja. Si bien existe consciencia sobre los peligros a los que un equipo está sometido con una conexión a internet sin controles de seguridad.

Por ejemplo, en un notebook se puede almacenar no solo información importante, proyectos de trabajo, tesis, fotos personales, documentos o contratos, también un sinfín de datos que en manos equivocadas podría ser peligroso. Es por eso que contar con un sistema de seguridad es primordial cuando quieres resguardar tu privacidad y para esto, lo básico que debes tener es un disco de almacenamiento con encriptación.

¿Qué es un disco encriptado? y ¿es suficiente para proteger mi computador? son algunas de las preguntas que responde el director de ventas de Micron Technolgy para América Latina y el Caribe, Ricardo Vidal. En cinco puntos aclara todas las dudas que puedas tener sobre esta materia.

1. ¿Cómo funciona la encriptación?

La encriptación es una herramienta que a través de algoritmos matemáticos y derivados de manera aleatoria, permite convertir información “abierta” en datos cifrados, que solo pueden ser desbloqueados con la misma combinación generada previamente por el disco.

“Es decir, todos los archivos, rutas de acceso, sistema operativo y softwares quedan protegidos a través de un código que impide el acceso de un extraño al sistema” explica el Ricardo Vidal.

2. ¿Todos los discos de almacenamiento cuentan con este sistema?

No, el disco duro (HDD) se compone de varios discos rígidos unidos por un mismo eje y que gira a gran velocidad dentro de una caja metálica. Su funcionamiento metálico no solo ocupa más energía, sino que también más riesgosa.

En cambio, los discos de estado sólido (SSD) generalmente vienen con el sistema de encriptación incorporado, sin embargo no todos cuentan con esta tecnología.

“Nuestra línea de Crucial, además de tener todos los dispositivos con esta tecnología,también es compatible con todos los programas que requieren encriptación en su funcionamiento, eso es algo que no todos las SSD del mercado tienen incoporado”, añade Vidal.

3. Existen distintos niveles de encriptación.

No solo se trata de encriptar archivos o datos, sino que también esta protección también abarca distintas áreas del equipo y se divide de la siguiente manera: archivos y rutas de acceso; sistema operativo y sistema de arranque. La encriptación se puede hacer de manera parcial o completa, cuando el proceso abarca todas las áreas el proceso se llama Encriptación Completa del Disco (FDE por su nombre en inglés), siendo el método más seguro.

4. Claves, reconocimiento facial, huella digital, credenciales…

Existen distintos método para proteger los archivos y sistema operativo de los dispositivos que cuentan con el método de encriptación. Los más avanzados pueden ser a través de la biométrica, huella digital y o tarjetas virtuales, pero en caso de los usuarios la forma tradicional para proteger sus computadores es a través de las claves.

Si bien la encriptación es un método seguro, es necesario contar con una contraseña difícil de descifrar. La recomendación es usar claves extensas y no ejemplos como “1234” o “contrasena1”, éstas pueden ser descubiertas por hackers en cosa de minutos.

5. Contar con un disco encriptado es lo básico para proteger tu computador

Si bien contar las SSD con sistema de encriptación son una importante barrera ante el ataque de un externo a tu equipo, desde Micron enfatizan en que esto es sólo una parte cuando se trata de evitar el extravío de información. Es por eso que además del disco, la recomendación de los expertos es contar con antivurs y actualizarlos, cambiar constantemente las contraseñas, tener respaldos (ya sea en la nube o un disco externo). Complementando con estas prácticas, podrás tener la tranquilidad que tu información estará a salvo.

El Espectador revela los detalles del expediente que tiene la Fiscalía en contra de Luz Mary Guerrero y otros exdirectivos de la firma que serán llamados a juicio por el escándalo de los Panama Papers.

El destino de Luz Mary Guerrero, dueña de la próspera compañía Efecty y socia de Servientrega, cambió el pasado 5 de octubre, cuando la Fiscalía ordenó su captura y la vinculó al proceso de los Panama Papers, relacionado con la conformación de sociedades en Panamá cuyo propósito, al parecer, era no registrarlas ante la Dirección de Impuestos y Aduanas Nacionales (DIAN) para así esconder ganancias. La Fiscalía le imputó cargos por los delitos de falsedad ideológica en documento privado, estafa agravada, administración desleal, fraude procesal, enriquecimiento ilícito, lavado de activos y concierto para delinquir. (Le puede interesar:Casa por cárcel para Luz Mary Guerrero y cuatro personas más por el caso “Panama Papers”).

Según el ente investigador, la firma Mossack Fonseca “ofreció dentro de sus servicios entre los años 2010 y 2016 un entramado financiero y societario que tenía por objeto vender facturas falsas a empresas colombianas por parte de sociedades en el exterior”, dijo el fiscal delegado para el caso. El propósito era sacar recursos de Colombia para cuentas offshore y así poder ocultarlos.

Las investigaciones dicen que Guerrero fue quien más dinero movió ilegalmente. Se calcula que habrían sido US$4,5 millones (unos $13.000 millones) que fueron a parar a sus cuentas personales en Panamá y Estados Unidos. Algunos de los movimientos financieros de la empresaria quedaron consignados en comprometedoras facturas que El Espectador conoció y que hacen parte del expediente de la Fiscalía. Los documentos dan cuenta del pago de servicios por parte de Efecty a las firmas Mossack Fonseca de Panamá, Serena Services, y Servicios de Información y Tecnología de Costa Rica. (Le podría interesar: Servientrega y el lío de los “Panama Papers”)

Los documentos reflejan que las transacciones se realizaron durante el año 2014 y corresponden a facturas de pagos por servicios jurídicos, asesorías comerciales, servicios publicitarios y pagos por el registro de marcas, e incluso figuran gastos de representación por una demanda en Perú, entre otros rubros. Dichas operaciones financieras fueron tasadas en más de $680 millones. Uno de los documentos corresponde a una refacturación por US$360.000 y se habría firmado entre Circulante S.A. y una compañía de Costa Rica, con el objeto de hacer una evaluación de la política de pagos.

Los objetos o finalidades de los servicios se repetían. Por ejemplo, contrataban a Serena Services LLP para un servicio y meses después a Fast Holding International Corp. para hacer lo mismo. Se encontraron pagos anteriores a la firma de los contratos. Es decir, se pagaban los contratos antes de su firma y facturación. A través de la empresa Serena se movieron US$125.000 y por Fast International salieron del país $1.200 millones.

Según reposa en el expediente, dicha transacción es falsa: “Se manipulaban los contratos, decían qué nombre debía ir para cada empresa de las offshore”. Además se detectó que el pago se hizo en el lapso de seis meses a través de seis facturas de US$60.000 cada una. Una vez se realizaba ese procedimiento financiero, Mossack Fonseca descontaba un 3 % de los dineros por su participación y les devolvía el resto del dinero a cuentas en el extranjero.

Las evidencias en poder de este diario son la pieza clave del proceso que el ente investigador adelanta en contra de Luz Mary Guerrero, accionista y representante legal de Efectivo y Circulante, y Juan Esteban Arellano Rumazo, representante legal de Mossack Fonseca, Marta Inés Moreno, Sara Guavita Moreno y Jorge Armando Sánchez. Para la Fiscalía, Guerrero y sus asesores sabían muy bien que habían cometido un delito. Por eso accedieron a pagar una multa superior a los $800 millones después de aparecer en los Panama Papers. Aunque esta estrategia sirvió para cerrar el expediente fiscal, el proceso penal en su contra siguió su curso.

Bajo la lupa

La Fiscalía no es la única entidad que adelanta investigaciones en contra de Efecty. La Superintendencia de Sociedades pidió a la empresa explicar las irregularidades que encontró el ente investigador en su contabilidad frente a los servicios ficticios y la presunta elaboración de facturas falsas. A través de su revisor fiscal, la empresa manifestó que es un proceso en curso y que las responsabilidades recaen sobre los directivos involucrados. “Desconocemos las razones y pruebas documentales para calificar que algunos contratos de servicios son ficticios y que las facturas son falsas”, señala.

También resalta que los vinculados al proceso no aceptaron los cargos imputados por el ente investigador: “La revisoría fiscal confía en la conducta de las personas involucradas, en la presunción de inocencia y en la administración objetiva de la justicia”. Sin embargo, el principal cuestionamiento de la Superintendencia está centrado en el impacto económico que el escándalo podría traer a la empresa. “No ha sido posible evaluar los efectos en la contabilidad y situación financiera, administrativa, jurídica y contable de la empresa, debido a que no conocemos específicamente las transacciones a que hace referencia la Fiscalía”, señala el revisor fiscal de la compañía.

Lo cierto es que este es sólo el principio de una fase judicial que tendrá más implicados. La próxima semana, la Fiscalía imputará cargos a 24 personas que se desempeñaron como representantes legales, revisores fiscales y contadores de las sociedades Broquel S.A.S., Soluciones Empresariales y de Mercadeo S.A.S., Prodisur S.A., Servinsumos S.A., Mas S.A.S, Moreno Restrepo S.A. y Faaca S.A.S. El objetivo, según la Fiscalía, habría sido transferir de manera irregular recursos fuera de las empresas, para lo cual habrían falsificado la contabilidad. La Fiscalía explicó que, si bien estas sociedades se encontraban radicadas en Panamá, Costa Rica, España e Inglaterra, el seguimiento de los dineros deja ver que giros correspondientes al pago de facturas iban a la misma entidad financiera ubicada en las Bahamas.

Asimismo está pendiente el proceso contra empleados de siete empresas relacionadas con actividades como compraventa de mercancía, automotriz, textiles y químicos.

Los tranquilos días de enero son ideales para hacer evaluaciones de muchas de las cosas que pasaron el año pasado. El diputado del Frente Amplio (FA) Gerardo Núñez también hizo un balance; en su caso, de la investigación que lleva adelante la comisión que preside en la Cámara de Representantes, con uno de los nombres más largos que haya tenido una comisión parlamentaria: “Sobre los posibles actos de inteligencia de Estado, violatorios de la normativa legal y constitucional, llevados a cabo por personal policial o militar desde 1985 hasta la fecha”. Pero aun más extenso es el “archivo Berrutti”, la principal fuente de estudio de la comisión, que alberga cerca de tres millones de documentos. El archivo se denomina así, metonímicamente, porque fue encontrado en 2007 durante la gestión de la entonces ministra de Defensa Nacional, Azucena Berrutti, en un dependencia de su cartera. La comisión investigadora se creó en noviembre de 2016 e iba a funcionar hasta diciembre de 2017, pero se extendió por un semestre más.

“El balance es que en nuestro país claramente existió una práctica que se dio por lo menos desde 1968, que estuvo al servicio de la represión y el terrorismo de Estado. Además, una vez conquistada la democracia, las agencias de inteligencia siguieron operando prácticamente con el mismo formato con el que operaban en la dictadura”, señaló Núñez a la diaria. Además, resaltó que tanto las dependencias de inteligencia militar como policial ya en dictadura comenzaron a organizar un repliegue –luego de que el régimen perdiera el plebiscito constitucional de 1980– con el objetivo “de que se pudiera proteger la impunidad, persiguiendo a aquellos sectores sociales y partidos políticos que tienen una impronta por la defensa de los derechos humanos y contra el terrorismo de Estado”.

Entre ceja y ceja

El trabajo de la comisión investigadora tiene gira en torno a dos pilares. El primero es el análisis de los documentos y el segundo son los testimonios de los diversos responsables de las dependencias policiales y militares que comparecieron ante la comisión. El balance que Núñez hace de los testimonios no es tan contundente como el de los documentos. Lo calificó de “dispar”, ya que las declaraciones oscilaron entre quienes reconocieron de forma explícita el espionaje –unos pocos– y quienes ni siquiera se dignaron a darse una vuelta por el Palacio Legislativo –varios–. En el medio de ambos polos están los que asistieron pero aseguraron no saber nada –la mayoría–. Entre los elementos importantes para el análisis que destacó Núñez está el testimonio de Máximo Costa Rocha, ex jefe de la Dirección General de Información e Inteligencia del ministerio del Interior, quien reconoció que el gobierno del presidente Julio María Sanguinetti tenía interés en dar “seguimiento” al proceso que finalizó en el referéndum para derogar la ley de caducidad, el 16 de abril de 1989, que al final fue rechazado.

El presidente de la comisión investigadora subrayó que cuando se define que determinado asunto es de interés para un gobierno desde el punto de vista de la inteligencia militar o policial, “se transforma en una directiva operativa”. “Seguramente utilizaron fuentes abiertas, pero como se ha visto en el ‘archivo Berrutti’, también hay fuentes cerradas, sobre todo de inteligencia militar. Y hay menciones a labores que estaba haciendo inteligencia policial que también tenían que ver con fuentes cerradas; es decir, recolección de información que pasa por encima de aspectos constituciones, legales y normativos”, señaló Núñez, y acotó que no sabe si fue Sanguinetti quien dio la orden de “interesarse” por el proceso del referéndum, “pero está claro que su gobierno promovió este tipo de prácticas”. “En el ‘archivo Berrutti’ hay cientos de documentos de inteligencia militar que están focalizados en el trabajo del voto verde, la recolección de firmas y los procesos de discusión dentro de los partidos. Ahí se involucraba al FA, al Partido Nacional y al Partido Colorado. Tenían interés en conocer cómo se iban posicionando los distintos sectores dentro de cada uno de los partidos para armar su estrategia de contraofensiva sobre esta situación”, aseguró Núñez.

Por ejemplo, un documento del “archivo Berruti” de abril de 1987 –pocos meses después de que empezara la recolección de firmas para establecer la consulta popular– tiene como asunto “referéndum”, con el sello del Servicio de Información de las Fuerzas Armadas, y dice: “Se establece que por intermedio del movimiento sindical se llevan juntadas 75.000 firmas en Montevideo, cifra que se estiraría a 80.000 el primero de mayo”.

Además, Núñez citó un documento en el que un agente solicita a la dirección de inteligencia militar hojas para diagramar un volante, que tenía como idea central que, con o sin referéndum, no se iba a condenar a “los héroes de la patria”, refiriéndose a los militares.

“Ahí hay un claro ejemplo de cómo la inteligencia tuvo un rol de contrainteligencia. Fue una tarea que operó en el plano propagandístico y psicológico. Es decir, no fue solamente la recolección de información, sino que con ella operaban para generar un sentido y un estado de ánimo social”, aseguró el diputado, y agregó que a veces el espionaje servía para hacer “chantajes”: “Recolectaban tal información de tal dirigente de un partido y eso después, tal vez, se ponía a jugar para trabar determinados proyectos políticos”.

Entre los testimonios relevantes, Núñez también destacó el del contralmirante (r) Óscar Otero, quien estuvo al frente de la Dirección General de Información de Defensa entre mayo de 1995 y abril de 1996, durante el segundo gobierno de Sanguinetti. El militar retirado fue el más explícito, al reconocer no sólo el espionaje sino también que este se hacía “por costumbre”. Entre los documentos fechados en el período en el que Otero estuvo en el cargo se puede encontrar desde la lista de dirigentes del FA –con sus números de teléfono incluidos– que se reunieron con Fidel Castro cuando el líder cubano llegó a nuestro país en visita oficial, hasta infiltraciones en el Partido Colorado y en diversas asociaciones, como la de Maestros, Empleados Bancarios y Funcionarios de Pluna.

Así las cosas, como hay testimonios que involucran a los dos gobiernos de Sanguinetti, Núñez quiere citar al ex presidente colorado para que dé su testimonio ante la comisión, pero todavía no lo discutieron en la interna de la bancada del FA. No obstante, el diputado lo conversó informalmente con varios de sus compañeros y todos están de acuerdo. “Yo soy partidario de que tiene que participar y, seguramente, otros ex presidentes también, para que nos digan por qué se generaron este tipo de acciones, si existieron las directivas concretas, quién las dio y por qué motivos”, indicó el diputado.

la diaria se había contactado en setiembre con Sanguinetti, quien aseguró que su gobierno “nunca jamás” ordenó un espionaje “de nadie ni de nada”. Agregó que “cosas que pueden haber ocurrido ahí adentro habrán escapado a toda idea de contralor o de conducción política”, y que si hubiera tenido noticias sobre el espionaje “hubiera actuado”. Por último, señaló que está dispuesto a comparecer ante la comisión, pero que no cree posible que pueda agregar nada más de lo que le dijo a este medio.

Lista de invitados 2018

Arranquen sin mí

Mar Cabra fue editora de datos en el Consorcio Internacional de Periodistas de Investigación (ICIJ por sus siglas en inglés) durante los conocidos casos de los Papeles de Panamá y del Paraíso. Hablamos con ella sobre la tecnología que posibilitó el tratamiento de los datos masivos sobre estos paraísos fiscales obtenidos a través de filtraciones.

Usamos, sobre todo, software de código abierto existente, como el de Talend, y lo adaptamos a nuestras necesidades. Por suerte, el ICIJ ya había trabajado con proyectos basados en filtraciones en el pasado y habíamos ido testando diferentes herramientas para el procesamiento de datos masivos. Project Blacklight, diseñado para bibliotecas, y Apache Solr nos ayudaron a que los periodistas pudieran buscar los documentos de manera remota. Utilizamos Linkurious y Neo4j para visualizar las conexiones entre las personas que tenían sociedades en paraísos fiscales. Talend nos sirvió para reconstruir y transformar las bases de datos de las filtraciones y hacerlas disponibles al público en la Offshore Leaks Database. Y, además, tuvimos nuestra propia red social, basada en el software Oxwall, para comunicarnos a través de las fronteras y los diferentes usos horarios, al igual que la gente se comunica con sus familiares y amigos por Facebook.

Ambas investigaciones significaron un gran reto tecnológico para el ICIJ, al tratarse en total de cuatro terabytes de información y 25 millones de documentos que compartimos con unos 400 periodistas en cada proyecto. La mayoría de los archivos eran emails, al tratarse de documentos internos de diferentes bufetes de abogados que crean sociedades en paraísos fiscales. Además, procesamos más de cuatro millones de PDFs e imágenes, lo que significó que tuvimos que hacerlos buscables previamente realizando en ellos reconocimiento óptico de caracteres. También había varias bases de datos de clientes y sociedades, así como documentos con datos estructurados que usamos para analizar tendencias y encontrar patrones de conducta.

El equipo de datos y tecnología del ICIJ es un equipo multidisciplinar con una decena de integrantes, aunque el número de componentes crece en función de las necesidades de cada proyecto. Hay periodistas especializados en análisis de datos, un experto en minería de datos, varios desarrolladores front y back end y un ingeniero de sistemas.

Tecnológicamente hablando, uno de los mayores retos fue tener que procesar tantos PDFs e imágenes de manera rápida. Lo solucionamos creando un ‘ejército’ de una treintena servidores en la nube de Amazon Web Services que trabajaban de manera paralela, acelerando el proceso. También tuvimos que lidiar con docenas de formatos diferentes, lo que hizo que tener los documentos buscables llevara más tiempo.

A nivel humano siempre hay retos, pero el ICIJ deja claras las reglas de la colaboración desde el principio: hay que compartir y todos publicamos a la vez. Además, el poder estar conectados en todo momento a través de nuestra red social ayuda a crear una sensación de familia y equipo unido que es fundamental para trabajar tanto tiempo juntos desde diferentes partes del mundo.

¿Cómo han cambiado las nuevas tecnologías de procesamiento de datos como el big data el periodismo de investigación?

El ICIJ recibió su primera gran filtración de datos en 2011 y constaba de 260 gigabytes de información. En aquel momento conceptos como encriptación o procesamiento en la nube no eran tan comunes en el periodismo. De hecho, al principio intentamos lidiar con tantos documentos compartiendo discos duros con algunos periodistas o haciéndoles viajar a diferentes oficinas para poder hacer búsquedas. Incluso contratamos a personas para que hicieran paquetes de información para los reporteros de todo el mundo.

Hoy en día eso suena a la prehistoria, ya que hemos conseguido procesar de manera masiva y rápidamente cantidades de documentos quince veces superior en tamaño. Además, nuestros reporteros pueden hacer búsquedas desde las redacciones en sus países en cualquier momento gracias a tener la información en la nube de manera segura.

El ICIJ es una organización sin ánimo de lucro que hace un periodismo de investigación muy potente y de impacto, sobre todo teniendo en cuenta el pequeño equipo de unas veinte personas. Los Papeles de Panamá y del Paraíso ayudaron a dar un salto en el uso de las tecnologías para facilitar la colaboración a través de las fronteras, pero la mayor parte del tiempo se fue en procesar los documentos y hacerlos buscables para los periodistas. Implementamos algunas funcionalidades en nuestras herramientas para poder hacer búsquedas masivas, a través de listas de nombres, por ejemplo. Sin embargo, aún hay mucho que avanzar en cómo usar la inteligencia artificial y el machine learning para ser mejores investigadores. Es un tema de recursos y tiempo, pero ya se está trabajando en ello para las próximas investigaciones.

Uno de los proyectos más interesantes en los que está trabajando el ICIJ ahora mismo no es periodístico, sino tecnológico, y se llama DataShare. Este software ayudará a los más de 200 periodistas de la red del ICIJ a compartir datos y archivos de manera constante, sin tener que esperar a recibir una gran filtración. La idea es que cuando un reportero obtenga documentos para una historia, lo pase por este software, que automáticamente extraerá la lista de nombres de lugares, personas y compañías en ese documento. Después, los compartirá con el resto de la red y la herramienta alertará a los miembros implicados si hay conexiones entre los nombres y documentos en diferentes países. El ICIJ espera así poder lidiar de una manera más activa con la compleja realidad global a la que nos enfrentamos y como resultado, hacer un mejor periodismo.

El espionaje ruso robó documentos clasificados americanos a través del software de seguridad Kaspersky. Te contamos cómo un antivirus de este tipo puede convertirse en una potente herramienta de espionaje y acceder a material clasificado.

Ha sido un secreto, conocido desde hace tiempo para las agencias de inteligencia, pero rara vez para los consumidores, que el software de seguridad puede ser una poderosa herramienta de espionaje.

El software de antivirus se ejecuta más cerca del hardware de una computadora, con acceso privilegiado a casi todos los programas, aplicaciones, exploradores web, correos electrónicos y archivos. El motivo de esto, es que los productos de seguridad están destinados a evaluar todo lo que toca su máquina en busca de algo malicioso, o incluso vagamente sospechoso.

En línea con esto hace unos meses saltaba la noticia de que los espías rusos habían utilizado los productos antivirus de Kaspersky para extraer documentos clasificados estadounidenses. Así lo hacían saber los agentes Israelíes que habían conseguido acceder al antivirus y se dieron cuenta de que este escaneaba buscando archivos clasificados de la potencia americana.

Kaspersky es un famoso software antivirus que es utilizado por al menos 400 millones de personas en todo el mundo, aunque un 60% de esos usuarios se sitúan en Estados Unidos. En septiembre pasado, el Departamento de Seguridad Nacional ordenó a todas las agencias federales que dejaran de usar los productos de Kaspersky debido a la amenaza de que estos pudieran “brindar acceso a archivos” clasificados.

Pero cómo un antivirus puede convertirse en una potente herramienta de espionaje. Ahora según informa The New York Times parece conocerse la forma en que este software ha podido llevar a cabo la tarea de escaneo de archivos clasificados.

Patrick Wardle, jefe de una oficina de seguridad digital ha querido saber si “si este era un mecanismo de ataque factible” y ha realizado una investigación que podría mostrar cómo un antivirus puede utilizarse como herramienta de espionaje.

“No quería entrar en las complejas acusaciones. Pero desde el punto de vista técnico, si un creador de antivirus lo quería, se lo coaccionaban, se lo pirateaba o se lo subvierte de algún modo, ¿podría crear una firma para marcar documentos clasificados?, añadía Wardle.

Así, tras sus investigaciones, Wardle descubrió que el software antivirus de Kaspersky es increíblemente complejo. A diferencia del software antivirus tradicional, que utiliza “firmas” digitales para buscar códigos maliciosos y patrones de actividad, las firmas de Kaspersky se actualizan fácilmente, se pueden enviar automáticamente a ciertos clientes y contienen código que se puede ajustar para hacer cosas como escanear automáticamente y desviar los documentos clasificados.

En resumen, Wardle descubrió, “el antivirus podría ser la última herramienta de ciberespionaje” y que era relativamente fácil usar una vulnerabilidad en el software Windows de Microsoft para manipular el software Kaspersky.

Debido a que los funcionarios clasifican rutinariamente los documentos secretos con la marca “TS / SCI”, que significa “información secreta / altamente confidencial compartimentada”, Wardle agregó una regla al programa antivirus de Kaspersky para marcar cualquier documento que contuviera el “TS / SCI” como marcador.

Luego editó un documento en su ordenador que contenía texto de los libros para niños de Winnie the Pooh a los que incluyó la marca “TS / SCI” y esperó a ver si el producto antivirus ajustado de Kaspersky lo atrapaba.

Efectivamente, tan pronto como se guardó el texto de Winnie the Pooh en su ordenador bajo dicho marchador, el software antivirus de Kaspersky marcó y puso en cuarentena el documento. Cuando agregó el mismo marcador TS / SCI a otro documento que contenía el texto “El veloz zorro marrón saltó sobre el perro perezoso”, también este fue marcado y puesto en cuarentena por el programa antivirus ajustado de Kaspersky.

“No es una gran sorpresa que esto haya funcionado”, dijo Wardle, “pero sigue siendo bueno confirmar que un producto antivirus puede ser trivial, aunque subrepticiamente, usado para detectar documentos clasificados“.

La siguiente pregunta que se formuló fue: ¿Qué sucede con estos archivos una vez que están marcados? Wardle no llegó a piratear los servidores en la nube de Kaspersky, donde los archivos sospechosos se cargan rutinariamente. Sin embargo, señaló que los clientes de antivirus, incluido Kaspersky, acuerdan de forma predeterminada en las condiciones a aceptar, el permitir que los proveedores de seguridad envíen cualquier cosa desde su ordenador a los servidores de los vendedores para una mayor investigación.

Existen razones legítimas para esto: al cargar estos elementos en la nube de Kaspersky, los analistas de seguridad pueden evaluar si representan una amenaza y actualizar sus firmas como resultado.

Pero ante esta afirmación desde la compañía del antivirus afirmó en un comunicado que “es imposible para Kaspersky Lab entregar una firma específica o una actualización a un solo usuario de forma secreta y específica porque todas las firmas están siempre disponibles para todos nuestros usuarios; y las actualizaciones están firmadas digitalmente, lo que hace que sea imposible falsificar una actualización “.

Las posibilidades de los teléfonos móviles y los buenos resultados de las cámaras de fotos digitales, han multiplicado hasta límites insospechados el número de archivos fotográficos y vídeo, y aunque bien es cierto que los usuarios son cada vez más partidarios del almacenamiento en la nube, no hay que olvidar que más allá de un determinado límite hay que pagar para seguir guardando documentos.

Una solución más que óptima es disponer de un disco externo para tener a buen recaudo los archivos personales, si estos discos están preparados para el transporte seguro y ofrecen resistencia a golpes e inclemencias (agua y polvo), miel sobre hojuelas.

Dentro de la serie de discos todo terreno, la compañía LaCie acaba de renovar su gama Rugged, con versiones de mayor capacidad y más velocidad de trabajo. Ventaja adicional es que son sumergibles, resistentes a caídas y a golpes. A destacar asimismo que pueden utilizare con cualquier tipo de ordenador y sistema operativo, incluso los Mac de Apple más recientes.

Rugged Thunderbolt

En este modelo de legendaria resistencia se suma la compatibilidad con USB-C y lo más destacable: las velocidades hasta 510 MB/s que se han comprobado en las pruebas realizadas al dispositivo. Las tasas de datos reales podrán variar en función del entorno operativo y otros factores, como la interfaz elegida, el modo RAID y la capacidad del disco.

Esta unidad de disco duro, además de conector USB-C también cuenta con un cable Thunderbolt lo que mejora la conectividad.

Es resistente a las inclemencias del entorno y dispone de calificación IP54. También está disponible en versión USB 3.0. A destacar que incluye 3 años de Seagate Rescue, el servicio recuperación de datos.

El precio de este dispositivo, a partir unos 150 euros el de 1 TB.

Más opciones

La unidad LaCie Rugged Raid es una buena opción para transportar o capturar de forma segura una cantidad masiva de datos. La unidad de disco duro Raid se adapta a exigentes necesidades de rendimiento o de seguridad, ya que permite elegir el modo RAID por hardware 0 para acceder a velocidades de hasta 240 MB/s o RAID 1 para una protección muy alta de los datos. En cualquier versión, los datos quedan protegidos frente al agua, polvo, caídas e impactos.

Rugged Mini aporta capacidades de hasta 4 TB (terabites) y permite transportar volúmenes grandes de archivos y acceder a ellos desde ordenadores con USB 3.0. Su tamaño compacto hace que sea fácil de guardar y de transportar.

Rugged Triple por su parte, es una versión adecuada para transportar una biblioteca multimedia y acceder a ella desde ordenadores con FireWire 800 o USB 3.0 de forma segura. Cuenta con dos puertos FireWire, por lo que puede conectar en cadena otros componentes periféricos al ordenador.

Con una resistencia a caídas de 5 metros, también se encuentra entre los modelos más resistentes de la marca.

Precios

Rugged Mini. 204,99 euros (4 TB), 139,99 euros (2 TB), 104,99 euros (1 TB).

Rugged Triple. 129,99 euros (1 TB), 159,99 euros (2 TB).

Rugged Raid. 399 euros (4 TB).

Si quieres restablecer Windows 10 de fábrica y conservartus archivos, puedes hacerlo. Por suerte Microsoft ha incluido esta opción en su configurador de restablecimiento, una de las novedades introducidas en los últimos años en este sistema operativo.

Ahora puedes restablecer Windows 10 sin perder tusarchivos, de forma que el ordenador irá más rápido pero no tendrás que perder tiempo poniendo a salvo todos tus documentos. Eso sí, deberás volver a instalar la mayoría de los programas en tu PC.

Estudiar en las universidades más prestigiosas del mundo es un lujo que no está al alcance de cualquiera. Los cursos no solamente quedan fuera del presupuesto de muchos, sino que entrar en la lista de esas instituciones requiere superar una serie de requisitos altamente competitivos.

Además de las solicitudes y declaraciones de interés, para entrar en algunos de los cursos más demandados hay también entrevistas. Y un gran número de aspirantes se quedan fuera cada año.

Pero, gracias a internet y a la iniciativa de algunas de esas organizaciones, ya es posible acceder a algunos de sus cursos… y sin pagar nada por ello.

Te contamos qué puedes estudiar en las universidades más prestigiosas del mundo gratuitamente y a través de la red.

1. Universidad de Oxford

Según la última clasificación de las mejores 1.000 universidades del mundo, que elabora cada año la revista británica Times Higher Education (THE), la Universidad de Oxford, en la ciudad homónima de Reino Unido, ocupa el primer puesto.

En las posiciones más elevadas de la lista figuran sólo dos países: Reino Unido y Estados Unidos, por lo que si quieres acceder a sus cursos deberás tener en cuenta que la mayoría de ellos se imparten en inglés (aunque muchos cuentan con subtítulos).

La Universidad de Oxford ofrece varios cursos gratuitos por internet a los que puedes acceder a través de podcasts, textos y videos.

“Hay miles de materiales de alta calidad para el beneficio de la educación internacional”, se lee en el apartado Open Collections (colecciones abiertas) de la página web del centro educativo.

Estos son algunos de ellos:

Abordando Shakespeare* (literatura)

Elementos del dibujo* (arte)

Introducción a la bioética* (filosofía)

Cómo construir un negocio* (ciencias empresariales)

Tendencias demográficas y problemas del mundo moderno* (sociología)

2. Universidad de Cambrigde

La Universidad de Cambrigde, también inglesa, es la segunda en la lista de las mejores del mundo en la edición 2017 del THE.

Estos son algunos de sus cursos que puedes estudiar por internet de manera gratuita:

Estos son algunos de sus cursos que puedes estudiar por internet de manera gratuita:

Estos son algunos de sus cursos que puedes estudiar por internet de manera gratuita:

Curso básico de chino* (idiomas)

Curso básico de alemán* (idiomas)

Fundamentos del árabe* (idiomas)

Marxismo* (filosofía)

Adaptación al cambio climático* (ciencias ambientales)

3. Instituto de Tecnología de California (Caltech)

El Instituto de Tecnología de California, en Estados Unidos, más conocido como Caltech, es un centro privado especializado en ciencia y tecnología, ubicado en la ciudad de Pasadena.

“Nuestros programas educativos por internet pretenden mejorar la manera en que educamos a futuras generaciones de científicos e ingenieros y mostrar cómo nuestro enfoque puede marcar la diferencia”, se lee en su sitio web.

“Las nuevas oportunidades de aprendizaje online están disponibles a través de Coursera y edX, unas plataformas tecnológicas educativas que ofrecen cursos de nivel universitario por internet para una audiencia global sin ningún tipo de cargo”.

Esta es una muestra de algunos de sus programas gratuitos:

Fundamentos de la criomicroscopía electrónica* (biología)

El Universo en evolución* (astronomía)

La ciencia del Sistema Solar* (astronomía)

Las drogas y el cerebro* (biología)

4. Universidad de Stanford

Cuando el fundador de Apple, Steve Jobs, dio en 2011 su famoso discurso “Encontrad lo que amáis” en la Universidad de Stanford, donde estudió pero nunca llegó a graduarse, hizo todavía más conocido en todo el mundo el nombre de esa prestigiosa universidad, que siempre estuve entre la lista de las mejores del mundo.

Esta es una lista de algunos de los cursos que ofrece la institución a través de internet y sin costo alguno:

Criptografía I* (ciencias computacionales)

Salud más allá del espectro del género* (medicina)

Cómo pensar como un psicólogo* (medicina)

Fotografía digital* (arte y humanidades)

Algoritmos* (ciencias computacionales)

5. Instituto Tecnológico de Massachusetts

El prestigioso MIT, una universidad privada localizada en Cambridge, Massachussets, EE.UU., también ofrece un buen número de clases completamente gratis en la red.

Algunos de ellos están disponibles en español (fueron traducidos por Universia):

Interacciones electromagnéticas* (ciencia nuclear e ingeniería)

Derecho y sociedad* (ciencias políticas)

Análisis económico para la toma de decisiones empresariales* (economía)

Planificación, comunicaciones y medios digitales* (estudios urbanos)

Cómo desarrollar estructuras musicales* (música y teatro)

6. Universidad de Harvard

También en el Cambridge de Estados Unidos, la Universidad de Harvard ofrece cursos online abiertos al público.

Esta es una selección de los que se encuentra en la plataforma edX:

Obras maestras de la literatura mundial* (literatura)

Respuesta humanitaria al conflicto y al desastre* (sociología)

Ciencia y cocina: de la alta cocina a la materia blanda* (ciencia)

Visualizando Japón (1850-1930): Occidentalización, protesta, modernidad*(historia)

La imaginación arquitectónica* (arquitectura)

7. Universidad de Princeton

La Universidad de Princeton, localizada en Princeton, Nueva Jersey, es la cuarta más antigua de Estados Unidos y la séptima mejor del mundo según THE.

Algunos de sus cursos online:

Cómo hacer que un gobierno funcione en lugares difíciles* (ciencias políticas)

El arte de la ingeniería estructural: los puentes* (ingeniería)

Escritura: la ciencia de la presentación* (ciencias sociales)

El cerebro: una guía para el usuario* (biología)

Laboratorio de historia universal* (historia)

8. Imperial College de Londres

En Londres, el Imperial College cuenta por su parte con una serie de cursos de línea abierto a los internautas. Están enfocados en las ciencias empresariales:

Fundamentos de la contabilidad para un MBA exitoso* (empresariales)

Análisis de datos para un MBA exitoso* (economía)

Fundamentos de las finanzas para un MBA exitoso* (economía)

Fundamentos matemáticos para un MBA exitoso* (economía)

9. Universidad de Chicago

El noveno puesto de la lista de las mejores universidades lo ocupa la Universidad de Chicago.

.

.Esta es una muestra cursos gratuitos online:

Comprendiendo el cerebro: la neurobiología de la vida diaria* (biología)

Problemas críticos de la educación urbana* (ciencias sociales)

Calentamiento global: la ciencia de cambio climático* (ciencias ambientales)

Activos financieros: parte 1* (economía)

Estrategias de venta* (empresariales)

10. Universidad de Pensilvania

Una selección de sus cursos online “for free”:

Poesía moderna y contemporánea de Estados Unidos* (artes y humanidades)

Introducción al marketing* (economía/empresariales)

Signos vitales: comprender lo que nos está diciendo el cuerpo* (biología)

Mitología griega y romana* (historia y filosofía)

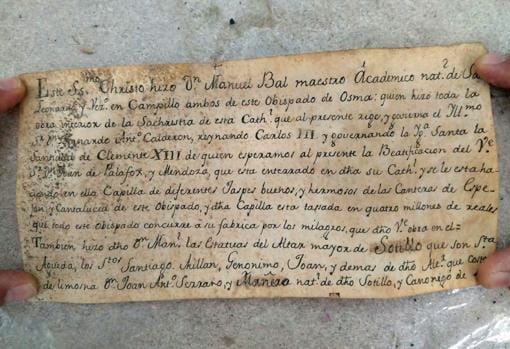

Los restauradores de la obra en Sotillo de la Ribera (Burgos) encuentran en el interior un documento de 1777 con información económica, política y cultural de la época

Un «viaje en el tiempo». Un regreso al pasado y no sólo para recuperar lo más fielmente posible la talla que tenía en sus manos. Es lo que han hecho los restauradores de una talla del siglo XVIII localizada en una iglesia del municipio burgalés de Sotillo de la Ribera, que han encontrado oculta en el interior de la obra una cápsula con información económica, religiosa, política y cultural de la época.

Los trabajos, realizados por la empresa Da Vinci Restauro, con sede en Madrid, sobre este cristo, conocido como «Cristo del Miserere», localizado en la iglesia de Santa Águeda han sacado a la luz un documento fechado en 1777 y firmado por el capellán de la catedral del Burgo de Osma, Joaquín Mínguez, que identifica al escultor autor de la talla, pero también aprovecha para comunicarse con el futuro al aportar detalles sobre el momento en que se encontraban.

El documento, redactado con una cuidadosa caligrafía, consiste en dos pliegos escritos a mano por ambas caras que los restauradores encontraron al quitar la pieza del paño que cubre las nalgas.

Según ha explicado a Efe el historiador Efrén Arroyo y miembro de la Cofradía de Semana Santa de Sotillo de la Ribera, promotora de la restauración de esta talla dieciochesca, este hallazgo es sorprendente y singular porque «si bien es usual que muchas esculturas estén huecas, no lo es tanto encontrar en su interior unos documentos escritos a mano». En su opinión, y una vez examinado el documento, la decisión de hacer este escrito y guardarlo en el interior de la estatua de madera parece una ocurrencia o juego entre el firmante del mismo, el capellán de la catedral del Burgo de Osma, y el autor de la talla.

Muy detallado

Parece también que su intención era que se descubriera cientos de años después, por lo que el hueco existente en las nalgas del Cristo ha actuado como una «cápsula del tiempo».

El capellán Joaquín Mínguez explica en su escrito que la estatua del Cristo fue esculpida en madera por Manuel Bal, «Académico natural de San Bernardo de Yagüe y vecino en Campillo, ambos de este Obispado de Osma». Detalla también que fue autor de otras figuras del altar, así como que el vecino Juan Antonio Serrano y Mañero, canónigo de Santiago, corrió con los gastos de las obras.

Asimismo cita diversos eventos, nombres de regidores, al rey Carlos III, además de lo que se cultivaba en el Obispado del Burgo de Osma: «Cosechas de trigo, centeno, cebada, avena», con especial alusión al vino «en tierra Aranda», asegurando que “es muy numerosa su cosecha muchos años, tanto que en este tiempo se ha visto, por no coger en las bodegas, derramar mucho vino”.